Digitalisierung und branchenübergreifende Zusammenarbeit eröffnen Unternehmen und öffentlichen Einrichtungen neue Möglichkeiten. Nach einer Erhebung, die der Bundesverband der Energie- und Wasserwirtschaft (BDEW) zusammen mit den Wirtschaftsprüfern von Ernst & Young (EY) vorgelegt hat, sehen 79 % der Energieversorger großes Synergiepotenzial im Bereich Telekommunikation sowie jeweils 72 % in der Wohnungswirtschaft und der Wärmeindustrie. Das sind vor allem bei der Telekommunikation deutlich höhere Werte als 2019 mit 56 %.1

Mit der einhergehenden Digitalisierung, insbesondere in den Bereichen Energie, Logistik und produzierendes Gewerbe, ergeben sich Marktchancen aber auch -risiken. Diese Risiken bestehen insbesondere in Datenabflüssen und -manipulationen.

Aktuell entwickeln viele Kommunen eigene Lösungen, um den Gedanken der Smart City zu bedienen.

Diese sind nicht auf eigene Dienste begrenzt, sondern bedienen sich externer Anbieter, um einen Mehrwert zu schaffen. Damit ist eine Interaktion mit externen Services notwendig. Diese sind im Kontext der IT-Sicherheit einzubinden

Dabei sehen die Kommunen in den Stadtwerken auch die Rolle als Plattformbetreiber für Smart Citys und Smart Home. Insbesondere durch den Rollout des Smart Meter als „Datendrehscheibe“ werden zahlreiche neuen Anwendungen, Produkten und Geschäftsmodellen entstehen.

Forciert wird die Entwicklung von Smart-City-Plattformen und den zugrundeliegenden Infrastrukturen für Public IoT zum einen durch den Gestaltungswillen des Gesetzgebers wie:

- (BMVI) „5G Innovationswettbewerb im Rahmen der 5x5G-Strategie

- Klimschutzplan 2050

- und weitere

und zum anderen durch das Entstehen neuer oder erweiterter Geschäftsmodelle wie:

- autonomes Fahren

- Smart Health

- Intelligente Quartiersentwicklung

- Predictive Maintenance

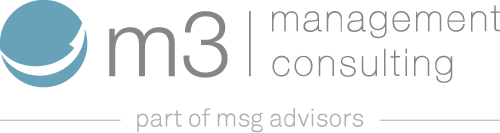

Abbildung 1: Anwendungsfälle Public IoT

Allen diesen Anwendungsfällen ist gemein, dass sie in einem hochdynamischen Umfeld von Messen und Steuern ablaufen. Dies bedingt die Herstellung von Vertrauenswürdigkeit an die Aktoren und Reaktoren und die Verifizierbarkeit der übertragenen Daten.

Hierzu sind Grundlagen als öffentliche Standards für die Datenverarbeitung, -übertragung und -verifikation zu schaffen und zu nutzen, auf deren Basis die Agierenden in den Ökosystemen miteinander kooperieren.

Eine Vielzahl der Plattformen basieren auf Industriestandards, welche jedoch nicht für die Anwendungsfälle gedacht sind, respektive keiner Normierung unterliegen. Das schafft für die Plattformbetreiber sowohl betriebswirtschaftliche als auch fachliche Risiken, insbesondere wenn Sicherheitsrisiken in dem genutzten Protokoll nicht behoben werden (können).

Es ist nicht davon auszugehen, dass es eine Oligopole Entwicklung bei den Plattformen gibt. Vielmehr wird sich eine Ausprägung zu einem ökosystemischen Ansatz mit vielen Anbietern und Nutzern manifestieren.

Für die verschiedenartig gelagerten Anwendungsfälle sind deshalb standardisierte Schnittstellen ein relevanter Erfolgsfaktor. Als bekanntestes Beispiel für den Erfolg durch Standards kann das Internet selbst herangezogen werden. Die Initiative der EU mit der GAIA-X Idee kann als relevanter Inkubator für die Entwicklung auch der Public IoT gesehen werden.

Mit der Energiewende beschleunigt sich der Umbau der Elektrizitätsversorgung in Deutschland erheblich. Als Energiewende bezeichnet die Bundesregierung den Prozess, der den Weg in eine sichere, wirtschaftliche und umweltverträgliche Zukunft der Energieversorgung beschreibt.2

Das ist insofern von Bedeutung, als dass beispielhaft die Infrastruktur für mobiles Laden den Zulassungszahlen elektrisch betriebener Kraftfahrzeuge hinterherhinkt. Auf zehn E-Autos kommt aktuell lediglich eine Ladesäule, rechnet EuPD Research vor. Das aktuelle Verhältnis im Bestand liegt nach Zahlen des Kraftfahrtbundesamtes und der Bundesnetzagentur bei 400.000 E-Autos zu 42.000 Ladepunkten. Während monatlich mehr als 20.000 Stromer neu zugelassen werden, sind es im selben Zeitraum nur knapp 1.000 öffentlich zugängliche Ladepunkte3. Das geforderte Wachstum auf mehr als 800.000 Ladepunkte4 und der Wechsel zu dezentraler Ladestruktur5 wird die notwendige Interaktion über Public IoT signifikant verstärken.

Wie Eingangs beschrieben, wird Public-IoT in einem IoT-Ökosystem eingesetzt werden. Diese Annahme stellt die Grundlage für die Bewertung relevanter Standards dar. Ein weiterer Eingangsparameter hierfür sind die möglichen Angriffsvektoren.

Die Vernetzung von Alltagsgegenständen und die damit verbundene Generierung von sehr großen Datenmengen erzeugt den Bedarf einer professionellen IT-Infrastruktur für IoT Lösungen6, bestehend aus Endgeräten, Verbindungstechnologien und einer oder mehrerer zentraler IoT Cloud Lösungen. Hierdurch entstehen neue Herausforderungen für die Geschäftsmodelle der nächsten Jahre und Jahrzehnte, deren Erfolg abhängig von der Integration der Produkte in ein nutzerfreundliches und nachhaltiges IoT Ökosystem sein wird. Zudem ist die Auswahl einer geeigneten Plattform sehr häufig eine langfristige, strategische Entscheidung, da das neue IoT Geschäftsmodell komplett auf diese zugeschnitten wird. Im aktuellen Markt steigt durch die immer häufiger auftretenden Sicherheitsvorfälle die Sensibilität für Sicherheitsstandards signifikant an.

Ein zu beachtender Aspekt bei der Public-IoT ist die starke Zunahme von cloudbasierten IoT Plattformen. Diese finden sich zum Beispiel in Bereichen wie:

- Smart City Lösungen (Smart Parking, datengestützte Verkehrsführung, Car Sharing

- Smart Metering / Smart Grid (vernetze Stromzähler, intelligente Stromverteilung, Ausgleich von Lastspitzen)

- Smart Logistics (Datenaustausch mit GPS-Trackern zur Verfolgung von Ladungen, Geräten oder Fahrzeugen)

- Smart Maintenance (predictive Maintenance, Verschleißmessung und –proaktive Wartungsplanung)

Sicherheitsrisiken

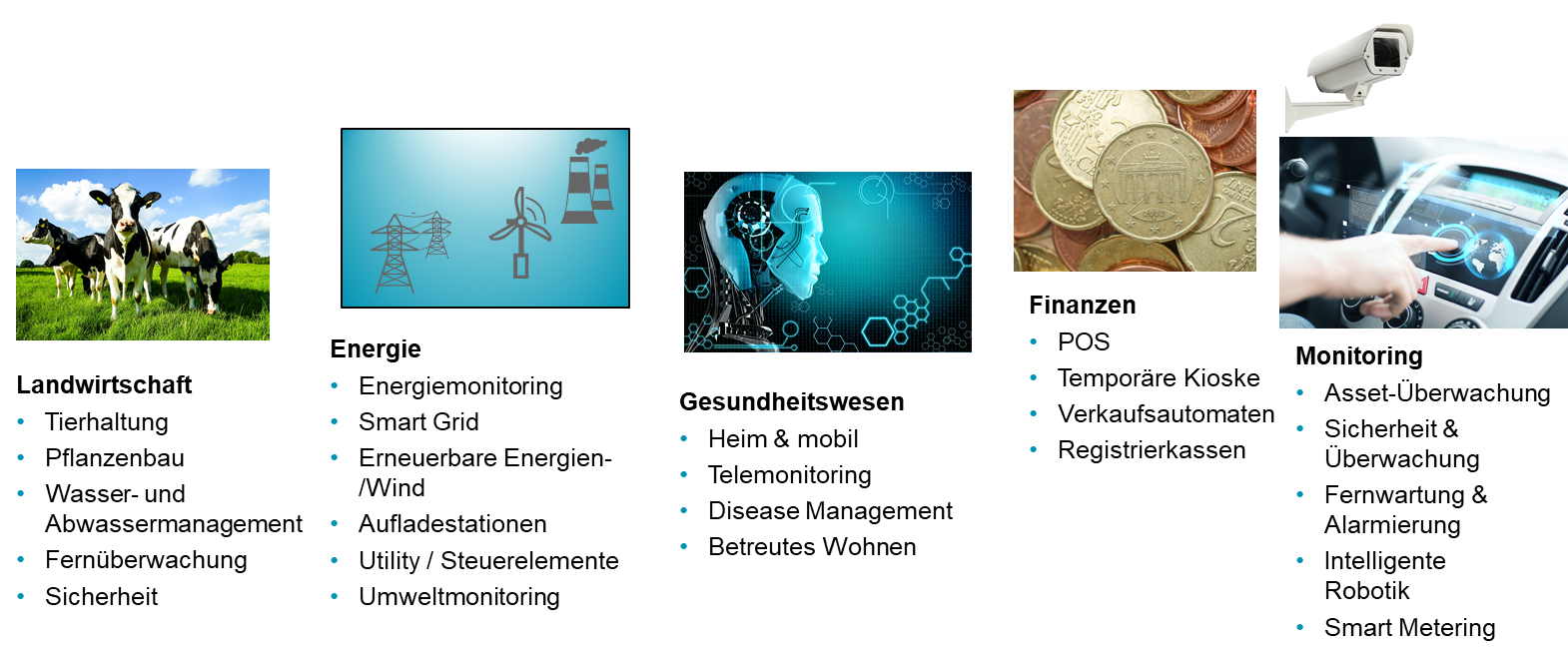

Abbildung 2: generalistische IoT-Architektur - ITU-T Y.2060

Sicherheitseigenschaften von Systemen werden normalerweise durch Sicherheitsmodelle beschrieben. Diese Modelle beschreiben typischerweise die Entitäten, die einer bestimmten Sicherheitsrichtlinie unterliegen und die Regeln, die diese Richtlinie bilden. Die Erstellung und Pflege eines ganzheitlichen Sicherheitsmodells, das mit den dynamischen Änderungen von IoT-Systemen umgehen kann, wird zunehmend schwieriger. Das kontinuierliche Hinzufügen von Geräten mit verschiedenen OEMs, verschiedenen Sensoren und unterschiedlichen Sicherheitsansätzen für physische Einrichtungen erhöht die Sicherheitskomplexität exponentiell. Lösungen zu Themen wie Verantwortlichkeiten von Kunden/Partnern/Systemanbietern müssen in der Sicherheits-Community noch einen Konsens finden. Heute gibt es kein allgemeines flexibles, dynamisches IoT-Sicherheitsmodell, das in der Lage ist geschäftskritische Systeme zu unterstützen und gleichzeitig die erwarteten schnellen Fortschritte und Disruptoren für das IoT von morgen zu ermöglichen.

Bei Public-IoT, die auf Daten basieren, ist neben den sektorspezifischen Regelungen auch die Wirkung des allgemeinen Datenschutzrechts zu beachten.7 Durch die zunehmende Digitalisierung wird die Anzahl der möglichen Angriffsvektoren erhöht und somit auch die Wahrscheinlichkeit erfolgreicher Angriffe auf Public-IoT Plattformen. Aktuelle Beispiele sind nahezu täglich in der Presse zu finden.

Tabelle 1: Exemplarische Angriffsvektoren aus dem Kontext Public-IoT

|

Datenmanipulation |

Denial of Service |

Datenübertragung |

|

Im Kontext Smart-City werden verstärkt Zugangslösungen für Mobilitätsdienste gesteuert. Hierbei wird der Zugang zu bestimmten Bereichen (Fußgängerzone etc.) über Sensorik für Einsatzfahrzeuge ermöglicht. Eine Manipulation dieser Leistung ist über Änderungen der Grunddaten oder Bereitstellung von falsifizierten GPS-Daten machbar. |

Sowohl in der E-Mobilität, als auch im Bereich Autonomes Fahren ist eine Möglichkeit des DoS gegeben. In der Vergangenheit sind schon Fälle aufgetreten, in den IoT Geräte für DoS genutzt wurden. Dieses führt zu zwei Gefahren:

|

Im Rahmen der steigenden E-Mobilität wir die Datenkommunikation zwischen den Ladestationen, Anbietern und Konsumenten einen signifikanten Anstieg haben. Aktuell werden die Kommunikationen zum Großteil über zwei Clearinghäuser umgesetzt. Die eingesetzten Protokolle sind Industriestandards. Hier kann insbesondere durch Man-in-the-Middle Attacken ein signifikantes Risiko entstehen. |

|

Hierzu sind über die IT-Sicherheitsstandards Funktionen zu integrieren, welche eine Verifikation der Daten und des Bereitstellers ermöglicht. Da bei Public-IoT von einer hohen Anzahl an Datenerzeugern (> 100k) auszugehen ist, ist eine dezentrale Lösung zu präferieren. Aus den Erfahrungen von Zertifikatsarchitekturen im Bereich Mobilfunk können hierbei Ansätze gewählt werden. |

Eine Übernahme von Endgeräten kann nicht grundsätzlich ausgeschlossen werden. Sie kann nur erheblich erschwert werden. |

Bei Protokollen ist insbesondere auf Security-By-Design zu achten. Diese Spezifikationen sollen es ermöglichen, dass Datenmanipulation zwischen Sensor und Aktor ausgeschlossen werden. |

Die relevanten Sicherheitsstandards für Public-IoT für das Gebiet der Bundesrepublik Deutschland.

Als Mitglied der Europäischen Union sind als zweite Ebene relevante Gremien mit europäischer Sicht zu identifizieren. Zusätzlich sind weltweite Gremien involviert, welche entsprechende Wichtigkeit für die Standardisierung im Public-IoT haben. Als Beispiel sei hier die LoRaWan Allianz genannt.

Die Spezifikationen für OPC-UA TSN beispielsweise hat die OPC Foundation gemeinsam mit dem Industrial Internet Consortium (IIC) entwickelt. Die Prozesse der Standardisierung haben sich über die vergangenen Jahre merklich verändert. Industriekonsortien, Allianzen oder ad-hoc organisierte Ökosysteme führen immer stärker Industriestandards für Public-IoT ein, welche sich in den offiziellen Standardisierungen oft nur verzögert widerspiegeln.

Wie wichtig die Frage zu Standards gesehen wird, ist an der Vielzahl an Gremien und Verbänden ablesbar, die sich mit dem Sachverhalt beschäftigen:

Tabelle 2: Auflistung Sicherheitsstandards-

|

Gremium |

Kontext |

|

ETSI |

Als führendes Gremium für Normierung in der europäischen Telekommunikation sind hier relevante Standards für die Kommunikation im Public-IOT (oneM2M, SAREF) |

|

ITU |

Als weltweite Organisation stellt sie die Hauptorganisation für Normierungen für Telekommunikationsdienste. |

|

CEN/CENELEC |

Ein weiteres europäisches Gremium, mit Public-IoT Einfluss |

|

DIN Smart City Standards Forum (SCSF) – Erstellung nationale Standard |

Primäres Gremium zur Standardisierung der Smart City im Bereich der Bundesrepublik. Hier sind relevante Entscheidungen in den kommenden Jahren zu erwarten. Dies zeigt sich auch durch die aktuellen Standardinitiativen, an denen Joachim Schonowski teilnimmt. |

|

DKE |

Die Deutsche Kommission Elektrotechnik Elektronik Informationstechnik in DIN und VDE ist die in Deutschland zuständige Organisation für die Erarbeitung von Standards, Normen und Sicherheitsbestimmungen in den Themenfeldern Elektrotechnik, Elektronik und Informationstechnik. Der Fokus liegt auf Industrie IoT. |

|

VDE |

VDE Verband der Elektrotechnik Elektronik Informationstechnik e. V. hat ähnlich der DKE einen Fokus auf Industrie IoT |

|

BITKOM |

Mit dem Referenzarchitekturmodell Industrie 4.0 (RAMI 4.0) stellt sich die BITKOM ein Treiber für die Standardisierung von Public-IoT auf. |

|

GSMA |

Als Vereinigung der Mobilfunkbranche ist der Fokus auf die mobilen Datenverbindungen gelegt. |

|

LoRaWAN |

LoRaWAN hat sich als Quasistandard in der Übertragungstechnologie im lokalen Sektor etabliert. |

|

IDS Association (International Data Space) |

Die IDSA ist eine von der Fraunhofer-Gesellschaft initiiertes und getriebenes Industriekonsortium. |

|

GAIA-X |

Aufgrund der starken Forcierung aus EU und Industrie werden sich hier relevante Themen und Entwicklungen ergeben |

Sicherheitsstandards

Die folgende unvollständige Aufzählung zeigt die Spannbreite der relevanten Standards im Kontext Publi-IoT

Tabelle 3: Exemplarische Standards im Kontext Public-IoT

|

Standards |

Kontext |

|

ISO/IEC 30141, Internet of Things Reference Architecture (IoT RA |

Der Arbeitsentwurf bietet wichtige Einblicke in die Probleme, mit denen IoT-Implementierer konfrontiert sind, sowie in spezifische Aspekte des Designs und der Implementierung von IoT-Architekturen. Sie tragend dazu bei, die Bemühungen künftiger IoT-Architekten bei der Gestaltung nahtloser Interoperabilität und Plug-and-Play-IoT-Systeme auszurichten. Der Entwurf definiert die verschiedenen Komponenten des IoT-Universums sowie ein konzeptionelles Modell, ein Referenzmodell und eine Referenzarchitektur, die aus verschiedenen Ansichten besteht. |

|

ITU-T Y.2060 |

Dieser Standard identifiziert IoT-Funktionsmerkmale, High-Level-Anforderungen und ein IoT-Referenzmodell. Zu den identifizierten funktionalen Merkmalen gehören Interkonnektivität, dingbezogene Dienste, Heterogenität, dynamische Veränderungen und enorme Skalierung. Als High-Level-Anforderungen für das IoT werden identifikationsbasierte Konnektivität, Interoperabilität, autonome Vernetzung, ortsbezogene Fähigkeiten, Sicherheit, Schutz der Privatsphäre, qualitativ hochwertige und hochsichere, auf den Menschen bezogene Dienste, Plug-and-Play und Handhabbarkeit aufgeführt. Sicherheit wird in generische und spezifische Sicherheitsfähigkeiten unterteilt. Spezifische Fähigkeiten sind an Anwendungsanforderungen gebunden; generische Fähigkeiten sind anwendungsunabhängig und für jede Schicht definiert. Autorisierung und Authentifizierung sind definierte Fähigkeiten auf der Anwendungs-, Netzwerk- und Geräteebene. Die Anwendungsschicht fügt Funktionen zum Schutz der Vertraulichkeit und Integrität von Anwendungsdaten, zum Schutz der Privatsphäre, zur Sicherheitsüberprüfung und zum Virenschutz hinzu. Die Netzwerkschicht fügt Nutzungsdaten sowie Vertraulichkeit und Integritätsschutz der Signalisierungsdaten hinzu. Die Geräteschicht fügt Funktionen zur Integritätsprüfung des Geräts, zur Zugriffskontrolle sowie zum Schutz der Vertraulichkeit und Integrität von Daten hinzu. |

|

IIC IIRA |

Das Industrial Internet Consortium (IIC) konzentriert sich auf die industrielle Anwendung des IoT. Die IIC Industrial Internet Reference Architecture (IIRA) definiert vier Sichtweisen: Business, Nutzung, Funktion und Implementierung. Die Sicherheit (und damit zusammenhängende Sicherheitsfragen) werden sowohl explizit benannt als auch aus der Perspektive der einzelnen Standpunkte diskutiert. Durch diese Integration von Sicherheitsbelangen mit den spezifischen Gesichtspunkten wird ein Verständnis dafür geschaffen, dass alle Beteiligten eine Sichtweise von Security-by-Design haben. Wichtige Systembelange - Sicherheit, Datenschutz und Vertrauen, Widerstandsfähigkeit, Integrierbarkeit, Interoperabilität und Zusammensetzbarkeit, Konnektivität, Datenmanagement, Analytik, intelligente und widerstandsfähige Steuerung, dynamische Zusammensetzbarkeit und automatische Integration - werden einzeln angesprochen. |

|

RAMI 4.0 |

Das Referenzarchitekturmodell Industrie 4.0 (RAMI 4.0), das derzeit aktiv entwickelt wird, ist ein gemeinsames Projekt des BITKOM (Bundesverband Informationswirtschaft und Telekommunikation), des ZVEI (Zentralverband Elektrotechnik- und Elektronikindustrie e.V.) und des VDMA (Verband Deutscher Maschinen- und Anlagenbau e.V.) zum Aufbau einer Referenzarchitektur für industrielle Fertigungssysteme der nächsten Generation. Sie enthält Teile der internationalen Normen IEC 62264 und IEC 62890, um etablierte Modelle zur Beschreibung verschiedener Aspekte von Systemen der nächsten Generation zu nutzen. Das grundlegende RAMI-Modell wird um Sicherheitsfunktionen erweitert, d. h. die Sicherheit wird in jede Schicht und jede Dimension des Modells eingebaut. |

|

IoT-A ARM |

IoT-A, ein europäisches integriertes Leuchtturmprojekt des 7. Rahmenprogramms, hat das IoT-A Architekturreferenzmodell (ARM) als grundlegendes Referenzarchitekturdokument entwickelt, um das Wachstum und die Entwicklung von IoT-Technologien zu erleichtern. Das Kommunikationsmodell adressiert die Komplexität der Kommunikation in IoT-Umgebungen. Das Modell für Vertrauen, Sicherheit und Datenschutz (Trust, Security and Privacy, TSP) ist speziell durch seine Bedeutung für IoT-Anwendungsszenarien gekennzeichnet und wird jeweils separat behandelt. |

|

AIOTI reference architecture |

Die Alliance for Internet of Things Innovation (AIOTI) ist eine Initiative der Europäischen Kommission, die 2015 ins Leben gerufen wurde, um den Dialog und die Interaktion zwischen den europäischen Akteuren auf dem IoT-Markt zu entwickeln und zu unterstützen. AIOTI hat zwei IoT-Modelle entwickelt, nämlich das Domänen- und das Funktionsmodell. |

Zusammenfassend kann gesagt werden, dass die Entwicklung der Smart City Plattformen stark von der Ausprägung von allgemein gültigen und unterstützten Standards abhängen wird. In den kommenden Jahren werden die isoliert betriebenen und betrachteten Plattformen in ein Public-IoT Ökosystem finden. Dieses wird die Umsetzung von Sicherheitsstandards forcieren.

Wir freuen uns auf Ihre Gedanken und Anregungen rund um das Thema „Smart City und Sicherheits-Standard“ und stehen Ihnen bei Interesse gerne zur Verfügung.

1 Abrufbar unter: https://www.bdew.de/energie/stadtwerkestudie-2020-veroeffentlicht/ (zuletzt abgerufen: 15.05.2021)

2 Siehe ebenfalls das Energiekonzept der Bundesregierung vom September 2010 (abrufbar unter: https://archiv.bundesregierung.de/resource/blob/656922/779770/794fd0c40425acd7f46afacbe62600f6/energiekonzept-final-data.pdf?download=1 (zuletzt abgerufen am 20.5.2020)

3 Abrufbar unter: https://dailyweb.energie-und-management.de/index.php?mail=office@m3maco.com&date=2021-05-19&hash=7558a6ec950dff0eee91ac47281a59331f0435b5a050c65df708d55f6ec5770c (zuletzt abgerufen 22.05.2021)

4 Studie Nationale Leitstelle Ladeinfrastruktur (abrufbar unter: https://www.now-gmbh.de/wp-content/uploads/2020/11/Studie_Ladeinfrastruktur-nach-2025-2.pdf, letzmalig abgerufen: 21.05.2021)

5 Interview Michael Dusch, m3 management consulting, https://advisors.msg.group/interview-michael-dusch, letzmalig abgerufen 21.05.2021

6 Siehe auch „IoT-gestützte, kommunale Datenarchitektur für Metropolregionen in Deutschland – Metropolitan Data Space“, HMD (2019) 56:1309–1333, https://doi.org/10.1365/s40702-019-00566-x, zuletzt abgerufen: 18.03.2021

7 Dies gilt insbesondere dann, wenn KI basierte Anwendungen realisiert werden sollen.

8 Siehe auch: HMD 388, „IoT Security Best Practices”, Seite 400ff., Marco Barenkamp